Pwn2own春季赛结束了,各参赛队伍的战况如何?

每年春天在加拿大温哥华 CanSecWest 在网络安全会议上举行 Pwn2Own 黑客比赛刚刚结束。

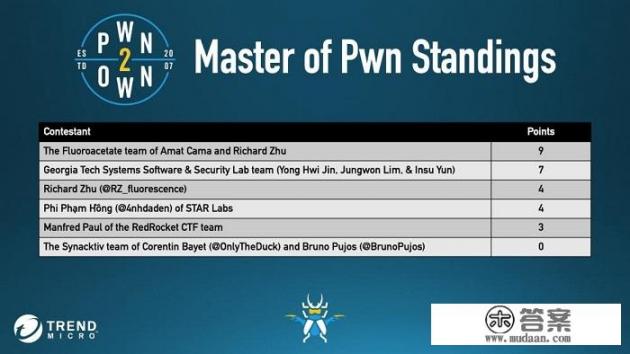

今年的大赢家是安全研究人员 Amat Cama 和 Richard Zhu 组成的 Fluoroacetate 团队。

在为期两天的比赛中,他们总共得到了 9 一分,并在四场比赛中保持优势到最后。

(图自:Trend Micro)

受2019冠状病毒疾病疫情影响,今年 Pwn2Own 比赛的情况非常不同。由于世界上许多地方的旅行限制,大量的安全研究人员无法或不愿参加比赛。

考虑到安全和健康,今年 Pwn2Own 黑客比赛也在网上进行。选手们提前将漏洞发送给活动组织者,然后在现场直播中与所有参与者一起运行相关代码。

两天内,六支队伍成功入侵 Windows、macOS、Ubuntu、Safari、Adobe Reader 和 Oracle VirtualBox 等待应用程序和操作系统。

在此期间使用的所有漏洞都立即向相关企业报告。在漏洞爆破方面,乔治亚技术系统软件和安全实验室(SSLab_Gatech)第一天,团队率先得分。

团队成员 Yong Hwi Jin(@ jinmo123)、Jungwon Lim(@ setuid0x0_ Insu Yun(@insu_yun_en)主要利用了 Safari 这个跳板。

计算器应用通过一系列六个漏洞弹出到 macOS 上,终于实现了 macOS 内核提权攻击使他们获胜 7 一万美元奖金和 7 个 Pwn 积分。

第二个是 use-after-free 漏洞利用,Flourescence(Richard Zhu)借此向微软 Windows 操作系统发起了本地提权攻击,并获胜 4 一万美元奖金和 4 个 Pwn 积分。

利用第三个漏洞是 RedRocket CTF 团队的 Manfred Paul 向 Ubuntu 本地提权攻击由桌面发起,获得 3 一万美元的奖金和 3个 Pwn 积分。

利用了第四次攻击 use-after-free 漏洞,Fluoroacetate 团队的 Amat Cama 和 Richard Zhu 借此达成了 Windows 获得本地提权 4 一万美元奖金和 4 个 Pwn 积分。

第五个漏洞是由 STAR Labs 的 Phi Phạm Hồng(@4nhdaden)第二天率先用于攻破 VirtualBox 为它赢得虚拟机 4 一万美元奖金和 4 个 Pwn 积分。

还是利用了第六个漏洞 Amat Cama 和 Richard Zhu 共同实现,但这个目标已经改为通过 Adobe Reader 达成 Windows 本地提权,获得 5 一万美元奖金和 5 个 Pwn 积分。

第七个是 Synacktiv 团队的 Corentin Bayet(@OnlyTheDuck)和 Bruno Pujos(@BrunoPujos)的 VMware Workstation 不幸的是,虚拟机的漏洞没有在规定的时间内得到证明。

黑客比赛是什么?

曾经,黑客比赛是一款高智商的核心游戏。它有点类似于“数学奥林匹克竞赛和英雄联盟”的结合,主要分为解决问题和攻防两种形式,全面测试黑客团队的技术、策略和智商。

如今,黑客比赛已经演变成了网络世界中“杀气腾腾”的训练场。旗帜指的是,士兵的方向和黑客比赛非常接近现实世界中的网络对抗和动态游戏。它注重真正的“入侵和防御”。通过构建真实的大型网络空间,实践系统地进行对抗演练,形成更有效的网络安全防御体系。